Co-authored-by: Crowdin Bot <support+bot@crowdin.com> Co-authored-by: Jonah Aragon <jonah@triplebit.net>

5.9 KiB

| title | icon |

|---|---|

| סקירת Qubes | simple/qubesos |

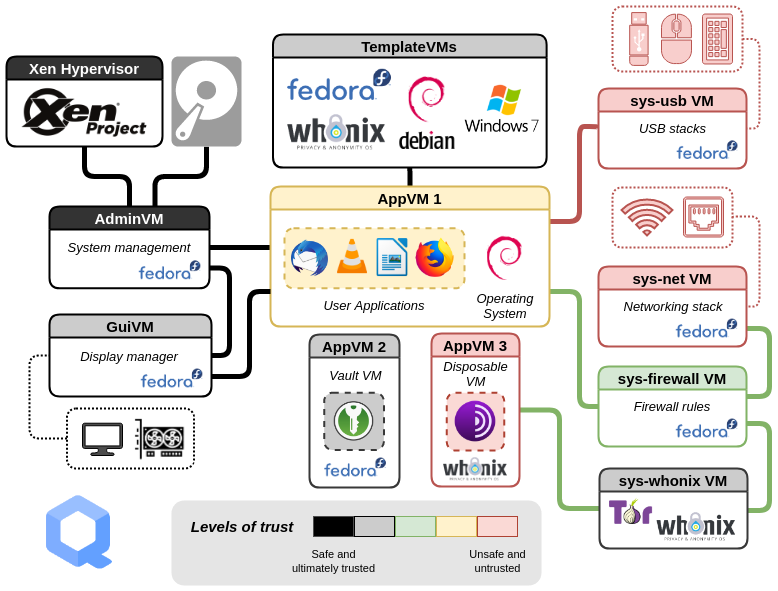

Qubes OS היא מערכת הפעלה המשתמשת ב- Xen hypervisor כדי לספק אבטחה חזקה למחשוב שולחני באמצעות מכונות וירטואליות מבודדות. כל VM נקרא קובייה ואתה יכול להקצות כל קובייה רמה של אמון על פי מטרתו. מכיוון שמערכת ההפעלה Qubes מספקת אבטחה על ידי שימוש בבידוד, ומתירה פעולות רק על בסיס כל מקרה, זה ההפך מbadness enumeration.

איך Qubes OS עובדת?

Qubes משתמש ב - מידור כדי לשמור על המערכת מאובטחת. קוביות נוצרים מתבניות, ברירת המחדל היא עבור Fedora, Debian ו - Whonix. מערכת הפעלה Qubes מאפשר לך ליצור מכונות ויטואליות חד פעמיות.

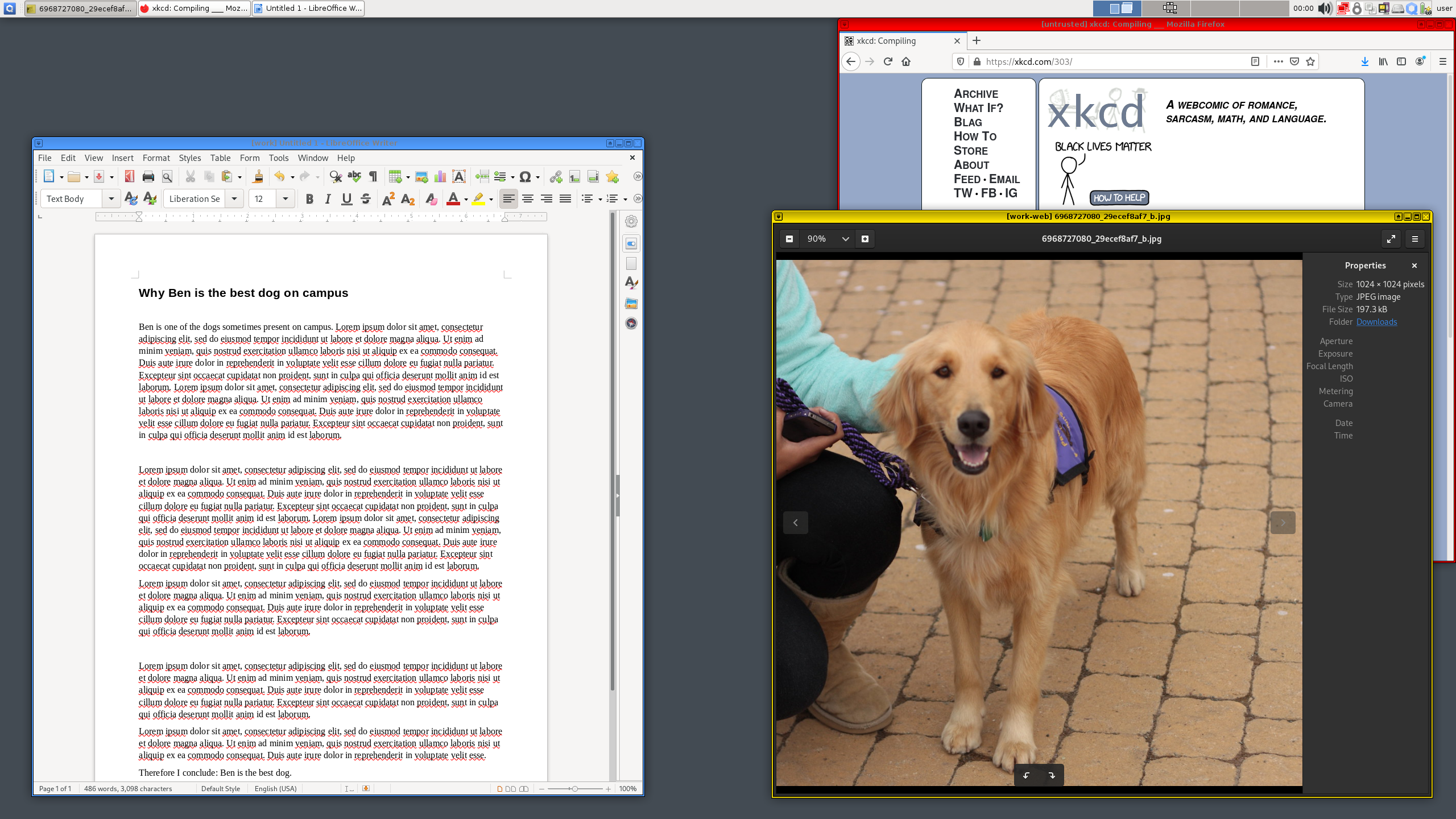

כל יישום Qubes יש גבול צבעוני שיכול לעזור לך לעקוב אחר המחשב הווירטואלי הוא פועל. לדוגמה, תוכל להשתמש בצבע מסוים עבור הדפדפן הבנקאי שלך, תוך שימוש בצבע אחר עבור דפדפן כללי שאינו מהימן.

למה כדאי להשתמש ב - Qubes?

מערכת ההפעלה Qubes שימושית אם מודל האיומים שלך דורש מידור ואבטחה חזקים, כגון אם אתה חושב שתפתח קבצים לא מהימנים ממקורות לא מהימנים. מקרה שימוש טיפוסי עבור מערכת ההפעלה Qubes הוא לפתיחת מסמכים ממקור לא ידוע.

Qubes OS משתמשת ב - Dom0 Xen VM (כלומר, "AdminVM ") לשליטה ב - VMs או ב - Qubes אורחים אחרים במערכת ההפעלה המארחת. VMs אחרים מציגים חלונות יישומים נפרדים בסביבת שולחן העבודה של DOM0. הוא מאפשר לך לצבוע חלונות קוד המבוססים על רמות אמון ולהפעיל יישומים שיכולים לקיים אינטראקציה אחד עם השני עם שליטה פרטנית מאוד.

העתקה והדבקה של טקסט

באפשרותך להעתיק ולהדביק טקסט באמצעות qvm-copy-to-vm או באמצעות ההוראות שלהלן:

- הקש Ctrl+C כדי לומר ל - VM שאתה נמצא בו שברצונך להעתיק משהו.

- הקש Ctrl+Shift+C כדי להורות ל - VM להפוך את המאגר הזה לזמין ללוח העריכה הגלובלי.

- הקש Ctrl+Shift+V ב - VM היעד כדי להפוך את הלוח העולמי לזמין.

- הקש Ctrl+V ב - VM היעד כדי להדביק את התוכן במאגר.

החלפת קבצים

כדי להעתיק ולהדביק קבצים וספריות (תיקיות) מ- VM אחד לאחר, באפשרותך להשתמש באפשרות **העתק ל- AppVM אחר... ** או לעבור ל- AppVM אחר...... ההבדל הוא שהאפשרות Move תמחק את הקובץ המקורי. כל אחת מהאפשרויות תגן על לוח העריכה שלך מפני הדלפה לכל קובייה אחרת. זה יותר אבטחה מאשר העברת קבצים פער אוויר כי מחשב פער אוויר עדיין ייאלץ לנתח מחיצות או מערכות קבצים. זה לא נדרש עם מערכת העתקה inter - qube.

??? מידע "AppVMs או qubes אין מערכות קבצים משלהם"

ניתן [להעתיק ולהעביר קבצים]( https://www.qubes-os.org/doc/how-to-copy-and-move-files/) בין קוביות. כאשר עושים זאת השינויים אינם מבוצעים באופן מיידי וניתן לבטלם בקלות במקרה של תאונה.

אינטראקציות אינטר - VM

מסגרת qrexec היא חלק מרכזי של Qubes המאפשרת תקשורת מכונה וירטואלית בין דומיינים. הוא בנוי על גבי ספריית Xen vchan, מה שמקל על בידוד באמצעות מדיניות.

מקורות נוספים

למידע נוסף אנו ממליצים לך לעיין בדפי התיעוד הנרחבים של מערכת ההפעלה Qubes הממוקמים באתר האינטרנט של .Qubes. ניתן להוריד עותקים לא מקוונים ממאגר התיעוד Qubes OS.

- Open Technology Fund: מערכת ההפעלה המאובטחת ביותר בעולם

- J. Rutkowska: מידור תוכנה לעומת הפרדה פיזית

- J. Rutkowska: חלוקת החיים הדיגיטליים שלי לתחומי אבטחה

- Qubes OS: מאמרים קשורים