5.3 KiB

| title | icon | description |

|---|---|---|

| Visión general de Qubes | pg/qubes-os | Qubes es un sistema operativo basado en el aislamiento de aplicaciones dentro de máquinas virtuales para aumentar la seguridad. |

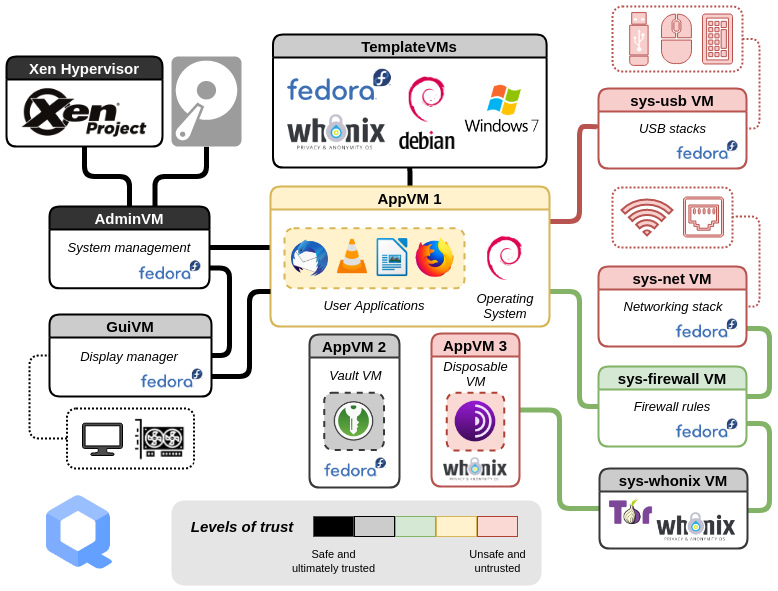

Qubes OS es un sistema operativo que utiliza el hipervisor Xen para proporcionar una fuerte seguridad para la informática de escritorio a través de máquinas virtuales aisladas. Cada VM se denomina Qube y puede asignar a cada Qube un nivel de confianza en función de su finalidad. Ya que Qubes OS proporciona seguridad mediante el uso de aislamiento, y sólo permite acciones por caso, es lo contrario de la enumeración de maldad.

¿Cómo funciona Qubes OS?

Qubes utiliza la compartimentación para mantener la seguridad del sistema. Los Qubes se crean a partir de plantillas, siendo las predeterminadas para Fedora, Debian y Whonix. Qubes OS también permite crear máquinas virtuales de un solo uso desechables.

Cada aplicación Qubes tiene un borde de color que puede ayudarte a seguir la pista de la máquina virtual en la que se está ejecutando. Por ejemplo, podrías usar un color específico para tu navegador bancario, mientras usas un color diferente para un navegador general no confiable.

¿Por qué utilizar Qubes?

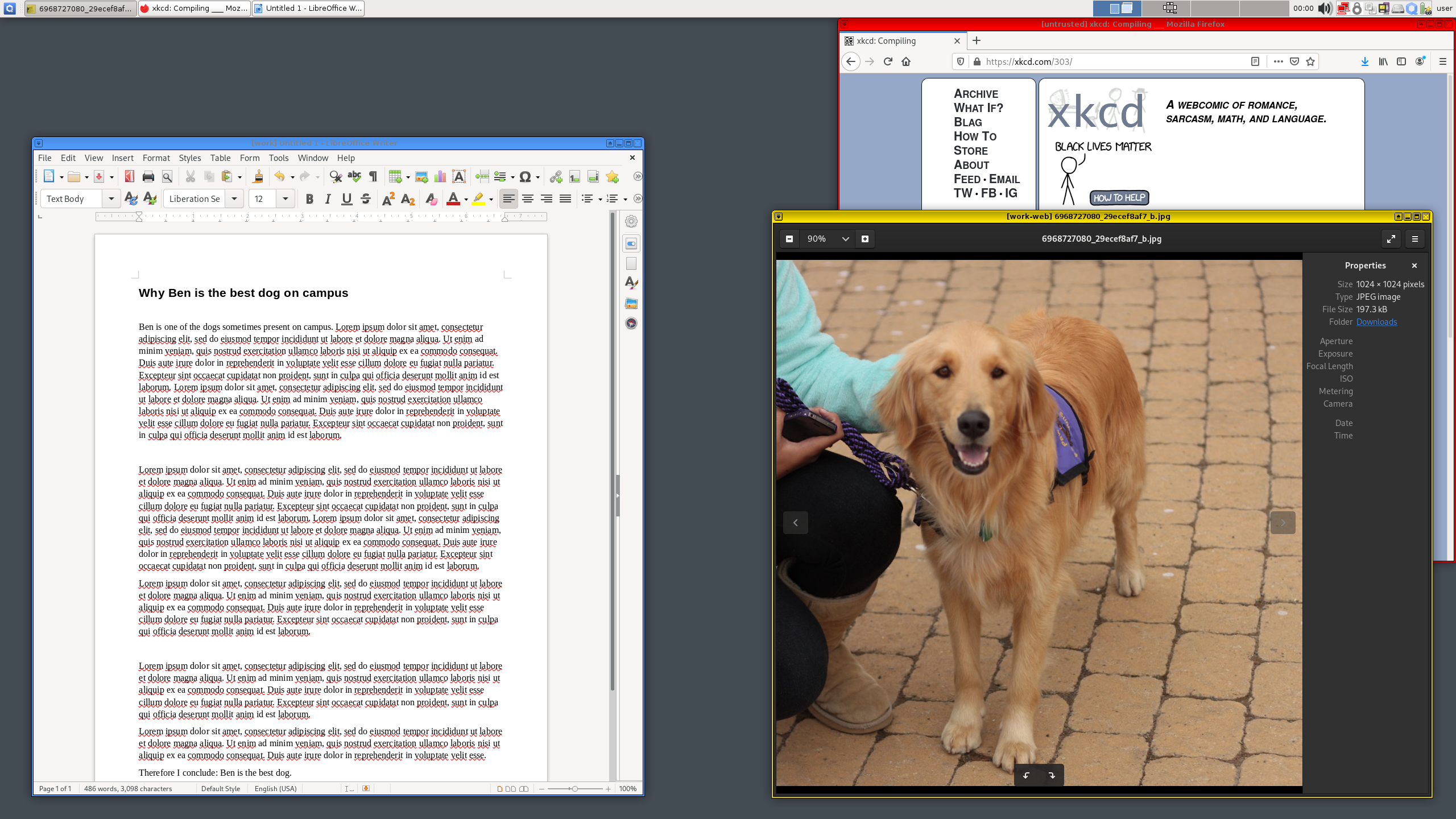

Qubes OS es útil si tu modelo de amenazas requiere una fuerte compartimentación y seguridad, como por ejemplo si crees que vas a abrir archivos no confiables de fuentes no confiables. Una razón típica para utilizar Qubes OS es abrir documentos de fuentes desconocidas.

Qubes OS utiliza Dom0 Xen VM (es decir, un "AdminVM") para controlar otras VMs invitadas o Qubes en el SO anfitrión. Otras máquinas virtuales muestran ventanas de aplicaciones individuales dentro del entorno de escritorio de Dom0. Permite codificar por colores las ventanas en función de los niveles de confianza y ejecutar aplicaciones que pueden interactuar entre sí con un control muy granular.

Copiar y pegar texto

Puedes copiar y pegar texto utilizando qvm-copy-to-vm o las instrucciones siguientes:

- Pulsa Ctrl+C para decirle a la máquina virtual en la que estás que quieres copiar algo.

- Pulsa Ctrl+Shift+C para indicar a la VM que ponga este búfer a disposición del portapapeles global.

- Pulsa Ctrl+Shift+V en la máquina virtual de destino para que el portapapeles global esté disponible.

- Pulsa Ctrl+V en la máquina virtual de destino para pegar el contenido en el búfer.

Intercambio de archivos

Para copiar y pegar archivos y directorios (carpetas) de una VM a otra, puedes utilizar la opción Copiar a otra AppVM... o Mover a otra AppVM.... La diferencia es que la opción Mover borrará el archivo original. Cualquiera de las dos opciones protegerá tu portapapeles de ser filtrado a cualquier otro Qubes. Esto es más seguro que la transferencia de archivos con air-gap, porque un ordenador con air-gap seguirá viéndose obligado a analizar particiones o sistemas de archivos. Esto no es necesario con el sistema de copia inter-qube.

??? Información "AppVMs o qubes no tienen sus propios sistemas de archivos"

Puedes [copiar y mover archivos](https://www.qubes-os.org/doc/how-to-copy-and-move-files/) entre Qubes. Al hacerlo, los cambios no son inmediatos y pueden deshacerse fácilmente en caso de accidente.

Interacciones inter-VM

El framework qrexec es una parte central de Qubes que permite la comunicación de máquinas virtuales entre dominios. Está construido sobre la librería Xen vchan, que facilita el aislamiento a través de políticas.

Recursos Adicionales

Para obtener información adicional, te animamos a consultar las extensas páginas de documentación de Qubes OS que se encuentran en el sitio web Qubes OS. Pueden descargarse copias offline desde el repositorio de documentación de Qubes OS.

- Fondo Tecnológico Abierto: Posiblemente el sistema operativo más seguro del mundo

- J. Rutkowska: Compartimentación del software frente a separación física

- J. Rutkowska: Particionar mi vida digital en dominios de seguridad

- Qubes OS: Artículos relacionados